Автор: Денис Аветисян

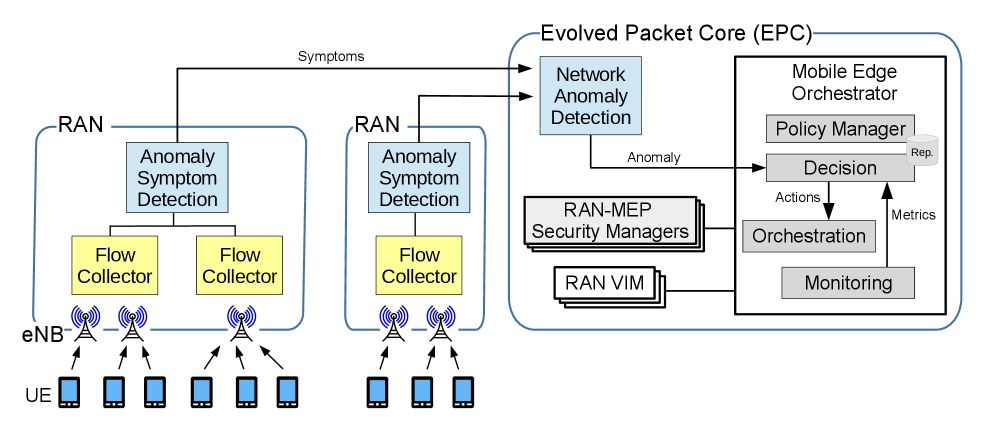

В статье представлена архитектура для автономного выявления и реагирования на сетевые угрозы в сетях 5G, использующая возможности машинного обучения на периферии сети.

Читаем отчёты, пьём кофе, ждём дивиденды. Если тебе надоел хайп и ты ищешь скучную, но стабильную гавань — добро пожаловать.

Бесплатный Телеграм канал

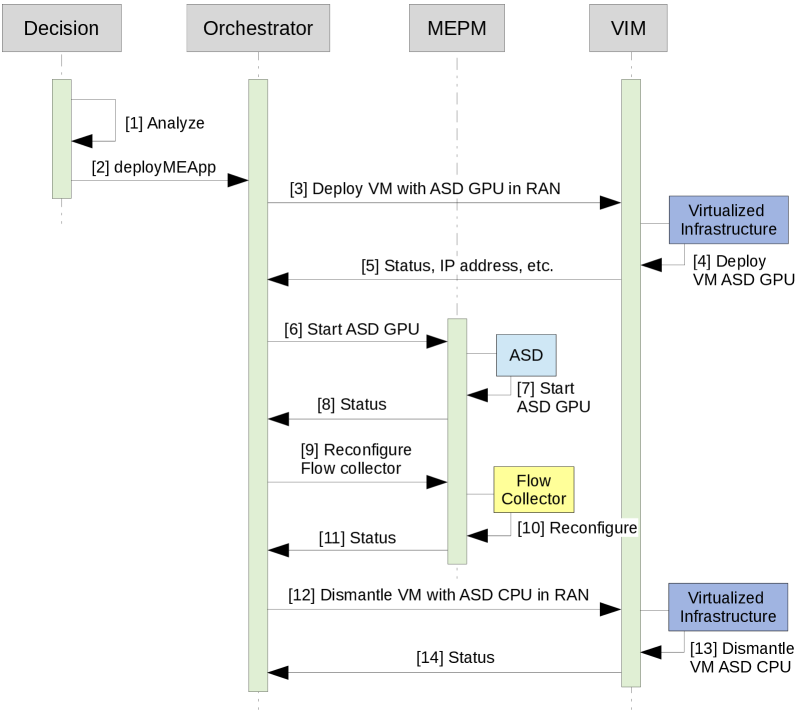

Предлагается policy-based подход к динамическому управлению системой обнаружения аномалий на основе глубокого обучения, развернутой в среде мобильных вычислений (MEC).

Несмотря на растущую сложность сетей пятого поколения, обеспечение их безопасности и эффективное управление ресурсами остаются сложной задачей. В данной работе, посвященной ‘Dynamic Management of a Deep Learning-Based Anomaly Detection System for 5G Networks’, предложена архитектура, использующая глубокое обучение и мобильные граничные вычисления (MEC) для автономного обнаружения сетевых аномалий в реальном времени. Ключевым нововведением является динамическая система управления вычислительными ресурсами, основанная на политиках, позволяющая оптимизировать процесс обнаружения угроз. Способна ли предложенная система обеспечить надежную защиту и повысить эффективность функционирования сетей 5G в условиях постоянно меняющихся угроз?

Растущая сложность угроз и уязвимость традиционных методов защиты

Современные кибератаки демонстрируют беспрецедентный уровень сложности и масштаба, что ставит под вопрос эффективность традиционных методов защиты. Раньше, когда вредоносное программное обеспечение было относительно однообразным, сигнатурный анализ успешно блокировал большинство угроз. Однако, злоумышленники активно используют техники обфускации, полиморфизма и новые уязвимости, что позволяет им обходить эти барьеры. Объем атак также экспоненциально растет, перегружая системы обнаружения и оставляя лазейки для проникновения. В результате, организации сталкиваются с растущим числом успешных атак, утечками данных и финансовыми потерями, подчеркивая необходимость в пересмотре подходов к кибербезопасности и внедрении более продвинутых технологий защиты.

Основанные на сигнатурах методы обнаружения угроз, традиционно используемые в системах безопасности, демонстрируют все большую неэффективность перед лицом современных кибератак. Принцип работы этих систем заключается в сравнении входящего трафика или файлов с известными сигнатурами вредоносного кода. Однако, появление так называемых «нулевых дней» (zero-day) уязвимостей, когда злоумышленники используют неизвестные ранее недостатки программного обеспечения, делает этот подход бесполезным. Кроме того, полиморфное вредоносное ПО, способное изменять свой код для обхода сигнатурных проверок, успешно уклоняется от обнаружения. Таким образом, зависимость от сигнатурной защиты создает серьезные пробелы в безопасности, позволяя злоумышленникам успешно атаковать системы, даже если они используют известные методы.

Активный, поведенческий подход к обнаружению угроз становится все более важным для предотвращения ущерба от кибератак. Вместо того, чтобы полагаться на сигнатуры известных вредоносных программ, эта стратегия фокусируется на анализе действий и поведения систем и пользователей. Она позволяет выявлять аномалии, которые могут указывать на злонамеренную активность, даже если эта активность использует новые, ранее неизвестные методы. Подобный подход предполагает постоянный мониторинг и оценку поведения, что позволяет обнаружить и нейтрализовать угрозы на ранней стадии, до того, как они смогут нанести значительный ущерб. Эффективность поведенческого анализа заключается в его способности адаптироваться к меняющимся угрозам и выявлять сложные атаки, которые могут обойти традиционные системы защиты.

Глубокое обучение и сбор потоков: основа интеллектуального анализа

Эффективное обнаружение аномалий требует надежных источников данных, и сбор сетевых потоков (network flow collection) предоставляет высокоточное представление сетевой активности. Данный метод позволяет получить детальную информацию о трафике, включая IP-адреса источника и назначения, порты, протоколы и объем передаваемых данных, не анализируя само содержимое пакетов. В отличие от анализа полного захвата пакетов (packet capture), сбор сетевых потоков значительно снижает требования к вычислительным ресурсам и пропускной способности сети, обеспечивая масштабируемость и возможность мониторинга больших сетевых инфраструктур в режиме реального времени. Полученные данные о сетевых потоках служат основой для выявления отклонений от нормального поведения и потенциальных угроз безопасности.

Алгоритмы глубокого обучения демонстрируют превосходство в выявлении тонких закономерностей и аномалий в больших объемах данных, что недостижимо для традиционных методов анализа. В отличие от статистических подходов и экспертных систем, требующих ручной настройки и определения пороговых значений, глубокие нейронные сети способны автоматически извлекать сложные признаки из сырых данных. Это достигается за счет многослойной архитектуры и способности к нелинейному моделированию, позволяющему обнаруживать аномалии, не основанные на заранее определенных правилах или статистических отклонениях. В результате, системы на базе глубокого обучения характеризуются более высокой чувствительностью и точностью в обнаружении сложных угроз и аномального поведения в сетевом трафике.

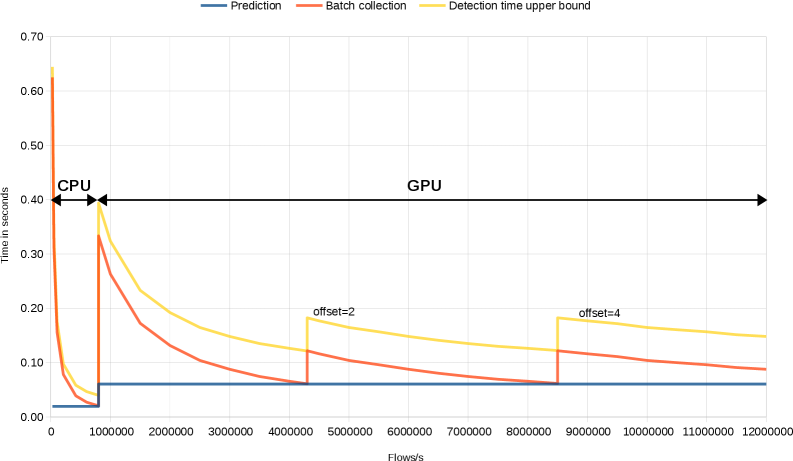

Сочетание сбора сетевых потоков (Flow Collection) и алгоритмов глубокого обучения позволяет создавать интеллектуальные системы безопасности, способные к обнаружению угроз в режиме реального времени. Тестирование показало, что время обнаружения составляет менее 0.06 секунд при использовании виртуальных машин, оснащенных графическими процессорами (GPU). Данная производительность достигается за счет способности алгоритмов глубокого обучения анализировать большие объемы данных о сетевом трафике, предоставляемых Flow Collection, и выявлять аномалии, которые могут указывать на вредоносную активность. Использование GPU значительно ускоряет процесс обработки данных, необходимый для анализа потоков и принятия решений о потенциальных угрозах.

Система демонстрирует высокую точность классификации ботнет-активности, достигая 95.37% при обучении и тестировании на известных образцах. Важно отметить, что система также способна к обобщению и распознаванию ранее неизвестных семейств ботнетов с точностью 68.61%. Данный показатель указывает на способность алгоритма выявлять аномалии, не ограничиваясь заученными паттернами, что критически важно для защиты от новых угроз.

Политики безопасности: оркестровка интеллектуальной защиты

Политики управления служат основой для обеспечения единообразной и принудительно реализуемой безопасности во всей сети. Они определяют стандарты и правила, которым должны соответствовать все сетевые компоненты и процессы, обеспечивая тем самым предсказуемость и управляемость системы безопасности. Реализация этих политик позволяет автоматизировать процессы контроля и реагирования на инциденты, снижая зависимость от ручного вмешательства и повышая эффективность защиты. Централизованное управление политиками обеспечивает согласованность мер безопасности, предотвращая возникновение уязвимостей, связанных с несогласованными настройками или устаревшими правилами, и упрощает аудит соответствия нормативным требованиям.

Политики безопасности распространяются на специализированные области, включая политики для виртуальной инфраструктуры, применяемые в облачных средах, и политики для мобильных граничных приложений, используемых в распределенных развертываниях. Политики виртуальной инфраструктуры обеспечивают контроль доступа и защиту ресурсов в виртуализированных окружениях, таких как VMware или OpenStack. Политики мобильных граничных приложений нацелены на обеспечение безопасности приложений, работающих на удаленных устройствах и вблизи источников данных, оптимизируя производительность и снижая задержки при одновременном обеспечении соответствия нормативным требованиям и защиты данных.

Политика функционирования обнаружения аномалий (Anomaly Detection Function Policy) обеспечивает соответствие развернутых модулей обнаружения аномалий общим целям безопасности. Эта политика определяет параметры и критерии, по которым модули идентифицируют отклонения от нормального поведения, гарантируя, что обнаруженные аномалии оцениваются в контексте общей стратегии защиты. Реализация данной политики позволяет избежать ложных срабатываний и обеспечивает приоритезацию инцидентов, соответствующих наиболее критичным угрозам, что повышает эффективность реагирования на инциденты и снижает нагрузку на аналитиков безопасности.

Система демонстрирует производительность в 16 384 обрабатываемых признаков в секунду при использовании TensorFlow на центральном процессоре. Применение Caffe2 и использование графического процессора (GPU) значительно повышает пропускную способность, достигая 262 144 признаков в секунду. Данные показатели отражают существенное ускорение обработки данных при переходе с центрального процессора на графический, что критически важно для систем обнаружения аномалий, требующих обработки больших объемов данных в реальном времени.

Будущее адаптивной сетевой безопасности

Интеграция передовых аналитических инструментов с управляемой политиками безопасностью позволяет организациям обнаруживать и нейтрализовывать угрозы в режиме реального времени, существенно снижая потенциальный ущерб. Вместо традиционных реактивных мер, системы безопасности, использующие аналитику, способны выявлять аномальное поведение в сети, предсказывать возможные атаки и автоматически применять соответствующие политики защиты. Это достигается благодаря анализу больших объемов данных о сетевом трафике, активности пользователей и системных событиях, что позволяет отделить нормальную активность от потенциально опасной. В результате, время реагирования на инциденты сокращается в разы, а вероятность успешной атаки — значительно уменьшается, обеспечивая более надежную и проактивную защиту сетевой инфраструктуры.

Автоматизация реагирования на инциденты безопасности становится ключевым фактором повышения эффективности работы команд информационной безопасности. Современные системы, благодаря интеграции с аналитическими платформами, способны не только выявлять угрозы, но и автоматически применять заранее определенные политики реагирования — от изоляции зараженных систем до блокировки вредоносного трафика. Это значительно снижает нагрузку на специалистов, позволяя им сосредоточиться на более сложных задачах, требующих экспертной оценки и анализа. В результате, время обнаружения и нейтрализации угроз сокращается, а общая эффективность защиты сети существенно возрастает, обеспечивая более надежную и устойчивую инфраструктуру.

Сочетание обнаружения аномалий, глубокого обучения и интеллектуальных политик безопасности представляет собой значительный прорыв в построении устойчивой и адаптивной сетевой защиты. Данный подход позволяет системам не просто реагировать на известные угрозы, но и прогнозировать, а также эффективно нейтрализовать новые, ранее невиданные атаки. Обнаружение аномалий выявляет отклонения от нормального поведения в сети, в то время как алгоритмы глубокого обучения анализируют огромные объемы данных для выявления сложных закономерностей, указывающих на потенциальные угрозы. Интеллектуальные политики, основанные на этих данных, автоматизируют процесс реагирования, позволяя системе адаптироваться к меняющейся обстановке и минимизировать ущерб от атак в режиме реального времени. Такой симбиоз технологий создает принципиально новую парадигму безопасности, способную эффективно противостоять современным и будущим киберугрозам.

Исследование, представленное в данной работе, демонстрирует стремление к созданию адаптивной системы обнаружения аномалий в сетях 5G. В основе подхода лежит глубокое обучение и управление на основе политик, что позволяет системе автономно реагировать на угрозы и оптимизировать использование ресурсов. Это напоминает слова Дональда Кнута: «Прежде чем оптимизировать код, убедитесь, что он работает». Подобно тому, как оптимизация кода требует понимания его функционирования, эффективное управление системой обнаружения аномалий требует глубокого понимания поведения сети и потенциальных угроз. Разработка такой системы, способной к самообучению и адаптации, является ключевым шагом к обеспечению безопасности и надежности современных коммуникационных сетей.

Что дальше?

Предложенная архитектура, несомненно, представляет собой шаг к автоматизированной защите сетей 5G. Однако, следует признать, что «аномалия» — понятие зыбкое. Система, определяющая отклонения от нормы, всегда будет сталкиваться с вопросом: что есть норма? Неизбежно возникнут ложные срабатывания, а настоящие угрозы могут маскироваться под «естественный шум». Проблема не в алгоритмах, а в самой природе сетей — они эволюционируют, и система должна учиться быстрее, чем адаптируются злоумышленники.

Утверждение о политико-ориентированном управлении — лишь декларация. Реальная сложность заключается в разработке этих самых политик. Кто определяет критерии «нормальности»? Централизованный контроль — это удобство, но и единая точка отказа. Децентрализация — потенциальная хаотичность. Очевидно, что потребуется разработка механизмов самообучения и адаптации политик, основанных на анализе поведения сети и выявлении скрытых корреляций.

В конечном итоге, успех этой, и подобных систем, будет определяться не точностью алгоритмов, а способностью к реверс-инжинирингу самой реальности. Если сеть — это организм, то обнаружение аномалий — это не просто выявление болезни, а понимание его внутренней логики, его «иммунитета» и, возможно, его слабостей. Иначе, система останется лишь сложным детектором, не способным предвидеть следующий ход.

Оригинал статьи: https://arxiv.org/pdf/2601.15177.pdf

Связаться с автором: https://www.linkedin.com/in/avetisyan/

Смотрите также:

- БИТКОИН ПРОГНОЗ. BTC криптовалюта

- ПРОГНОЗ ДОЛЛАРА К ШЕКЕЛЮ

- ЭФИРИУМ ПРОГНОЗ. ETH криптовалюта

- SOL ПРОГНОЗ. SOL криптовалюта

- SAROS ПРОГНОЗ. SAROS криптовалюта

- ДОГЕКОИН ПРОГНОЗ. DOGE криптовалюта

- FARTCOIN ПРОГНОЗ. FARTCOIN криптовалюта

- ZEC ПРОГНОЗ. ZEC криптовалюта

- РИППЛ ПРОГНОЗ. XRP криптовалюта

- ПРОГНОЗ ЕВРО К ШЕКЕЛЮ

2026-01-22 10:08