Автор: Денис Аветисян

Новая система обнаружения вторжений объединяет возможности глубокого обучения и объяснимого искусственного интеллекта для повышения точности и доверия к решениям в сфере кибербезопасности.

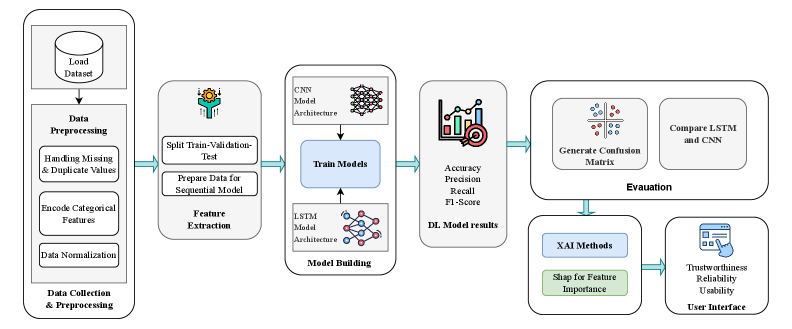

Разработка системы обнаружения сетевых вторжений на основе CNN и LSTM с использованием Explainable AI (SHAP) для улучшения интерпретируемости и надежности.

Несмотря на растущую сложность киберугроз, системы обнаружения вторжений часто лишены прозрачности, затрудняя доверие к их решениям. В данной работе, озаглавленной ‘Human-Centered Explainable AI for Security Enhancement: A Deep Intrusion Detection Framework’, предложена новая архитектура, объединяющая сверточные (CNN) и рекуррентные (LSTM) нейронные сети с методами объяснимого искусственного интеллекта (XAI) для повышения точности и интерпретируемости. Эксперименты с набором данных NSL-KDD показали, что предложенный подход, использующий SHAP для анализа значимости признаков, превосходит традиционные системы обнаружения вторжений и «черные ящики» глубокого обучения. Каковы перспективы дальнейшей адаптации подобных систем к динамично меняющимся условиям и реальным угрозам в режиме реального времени?

Эволюция Ландшафта Сетевой Безопасности

Современные системы обнаружения вторжений (СОВ) сталкиваются с серьезными трудностями при обработке постоянно растущего объема и сложности сетевого трафика. Традиционные методы, основанные на сигнатурах и простых правилах, часто генерируют большое количество ложных срабатываний, когда безобидные сетевые события ошибочно идентифицируются как вредоносные атаки. Это приводит к перегрузке специалистов по безопасности, которые вынуждены тратить ценное время на анализ несуществующих угроз, что в свою очередь снижает эффективность обнаружения реальных атак. Повышение сложности сетевых протоколов и увеличение числа устройств, подключенных к сети, усугубляют эту проблему, требуя разработки более интеллектуальных и адаптивных СОВ, способных фильтровать шум и выделять действительно важные события.

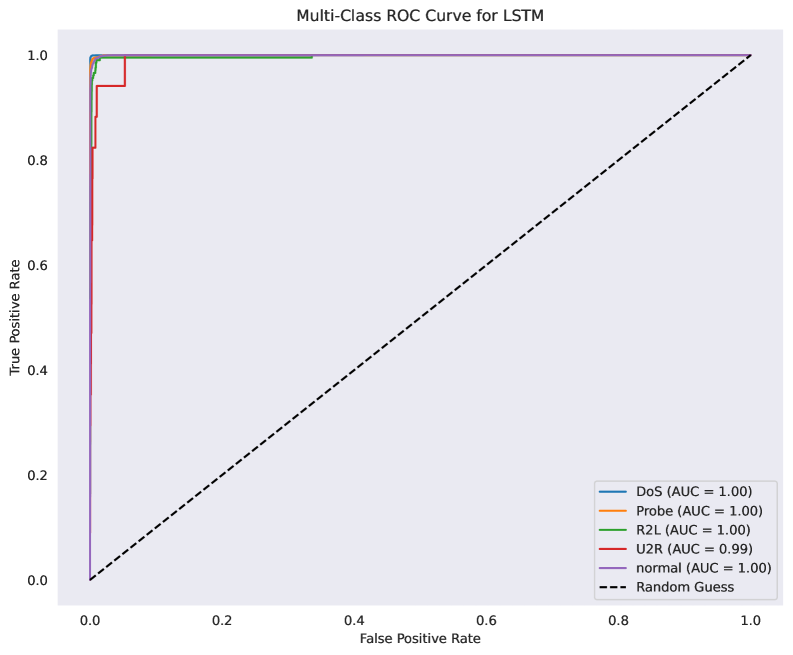

Современные сетевые атаки становятся все более изощренными, требуя от систем безопасности не просто обнаружения, но и адаптации к новым угрозам. Такие векторы атак, как DoS (Denial of Service), направленные на вывод сервиса из строя, Probe, осуществляющие разведывательную деятельность для поиска уязвимостей, R2L (Remote to Local), эксплуатирующие удаленные уязвимости для получения локального доступа, и U2R (User to Root), позволяющие злоумышленнику повысить свои привилегии до уровня администратора, демонстрируют растущую сложность киберугроз. Традиционные методы защиты, основанные на сигнатурном анализе, оказываются неэффективными против этих атак, поскольку они способны обходить статические правила. В связи с этим, актуальными становятся интеллектуальные системы безопасности, способные к самообучению, анализу поведения и динамической адаптации к изменяющимся условиям, что позволяет эффективно противостоять новым и неизвестным угрозам.

Существующие методы обнаружения угроз зачастую не способны оперативно и точно определять приоритетность сетевых атак, что существенно замедляет реагирование на инциденты. Современные системы безопасности, перегруженные огромным объемом трафика и разнообразием векторов атак, генерируют большое количество ложных срабатываний, маскируя реальные угрозы. В результате, специалисты по информационной безопасности тратят драгоценное время на анализ несуществующих проблем, в то время как критически важные системы остаются уязвимыми. Неспособность к мгновенной идентификации и расстановке приоритетов представляет серьезную проблему, поскольку современные атаки развиваются с невероятной скоростью, и даже небольшая задержка может привести к значительным финансовым и репутационным потерям для организации.

Подготовка и Инженерное Обеспечение Данных для Улучшенного Обнаружения

Набор данных NSL-KDD представляет собой усовершенствованную эталонную базу для оценки систем обнаружения вторжений, предназначенную для проведения строгих тестов и сравнительного анализа. В отличие от оригинального набора KDD Cup 99, NSL-KDD решает проблемы, связанные с избыточностью и нереалистичными данными, содержащимися в исходном наборе, путем уменьшения размера данных и удаления избыточных или дублирующихся записей. Набор данных включает в себя 125 973 записей, разделенных на нормальный трафик и 41 тип атак, что обеспечивает более реалистичную и сбалансированную среду для оценки эффективности алгоритмов обнаружения вторжений. Данные представлены в виде 41 признака, описывающих характеристики сетевого трафика, что позволяет проводить всесторонний анализ и сравнение различных моделей.

Эффективная предварительная обработка данных, включающая такие методы, как Min-Max Scaling и Label Encoding, является критически важной для подготовки необработанных данных сетевого трафика к использованию в алгоритмах машинного обучения. Min-Max Scaling нормализует числовые признаки, приводя их значения к диапазону от 0 до 1, что улучшает сходимость алгоритмов и предотвращает доминирование признаков с большими значениями. Label Encoding преобразует категориальные признаки в числовые метки, необходимые для большинства алгоритмов машинного обучения. Отсутствие предварительной обработки может привести к снижению точности моделей, увеличению времени обучения и затруднению интерпретации результатов.

Конволюционные нейронные сети (CNN) представляют собой эффективный метод автоматического извлечения признаков из данных сетевого трафика. В отличие от традиционных методов, требующих ручного проектирования признаков, CNN автоматически изучают иерархические представления данных, выявляя сложные закономерности, характерные для сетевых атак. Этот процесс включает применение сверточных слоев для обнаружения локальных шаблонов, слоев объединения (pooling) для уменьшения размерности и полносвязных слоев для классификации. Автоматическое извлечение признаков позволяет CNN повысить точность обнаружения вторжений и снизить вычислительные затраты по сравнению с подходами, требующими предварительной обработки данных вручную и определения релевантных признаков.

Использование Глубокого Обучения для Интеллектуального Распознавания Угроз

Сети долгой краткосрочной памяти (LSTM) демонстрируют высокую эффективность при анализе временных данных, что делает их особенно подходящими для обнаружения атак в сетевом трафике. В отличие от традиционных рекуррентных нейронных сетей, LSTM способны эффективно обрабатывать долгосрочные зависимости, запоминая информацию на протяжении длительных последовательностей данных. Это критически важно для выявления аномалий в сетевом трафике, где последовательность событий, а не отдельные пакеты, может указывать на вредоносную активность. Способность LSTM улавливать сложные временные зависимости позволяет более точно идентифицировать атаки, основанные на последовательности действий злоумышленника, например, сканирование портов или попытки внедрения вредоносного кода, что повышает общую эффективность системы обнаружения вторжений.

Гибридная модель, объединяющая сверточные нейронные сети (CNN) и сети долгой краткосрочной памяти (LSTM), позволяет эффективно использовать преимущества обеих архитектур для повышения точности обнаружения вторжений. CNN эффективно извлекают пространственные признаки из данных сетевого трафика, в то время как LSTM анализируют временные зависимости и последовательности, характерные для атак. Комбинирование этих подходов позволяет модели более полно учитывать как локальные, так и глобальные характеристики данных, что приводит к улучшению общей производительности системы обнаружения вторжений.

Эффективность разработанной модели для обнаружения угроз количественно оценивается на уровне общей точности в 99% при использовании как сверточных нейронных сетей (CNN), так и сетей долгой краткосрочной памяти (LSTM). При этом модель LSTM демонстрирует F1-score 0.93, а CNN — 0.86. Высокий показатель F1-score для LSTM указывает на сбалансированное соотношение между точностью и полнотой, что свидетельствует о минимализации как ложноположительных, так и ложноотрицательных срабатываний при выявлении атак.

Объяснимый Искусственный Интеллект для Действенных Инсайтов Безопасности

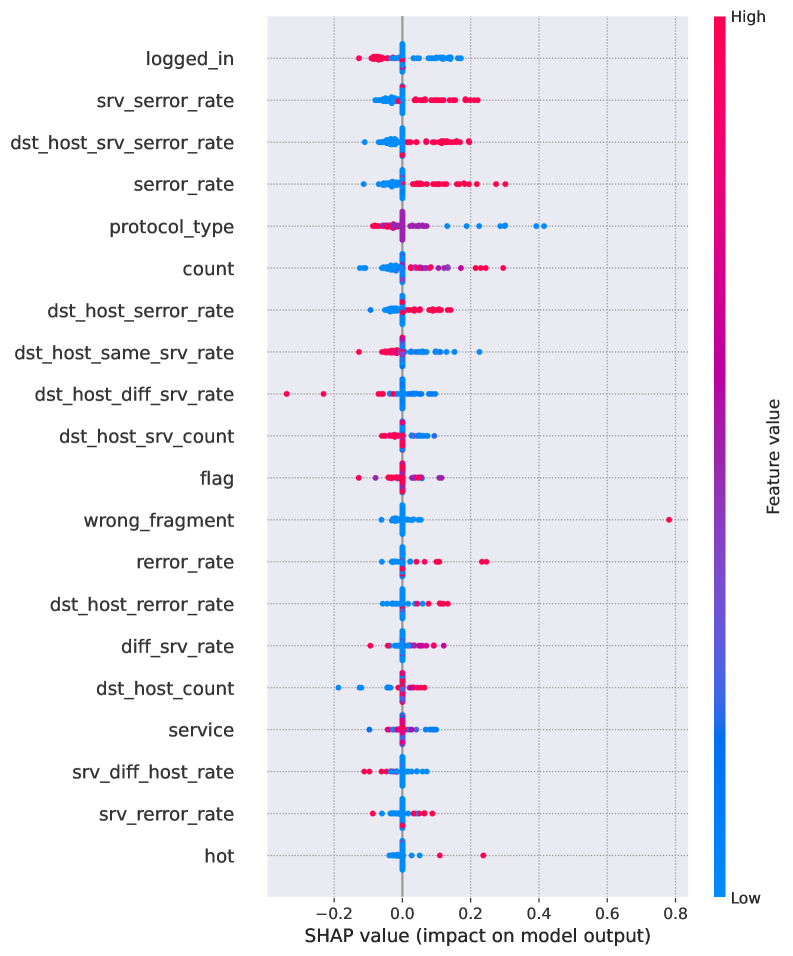

В современных системах обнаружения вторжений, использующих алгоритмы машинного обучения, критически важным становится не только выявление аномалий, но и понимание причин, по которым модель пришла к тому или иному выводу. Методы объяснимого искусственного интеллекта (XAI), такие как SHAP (SHapley Additive exPlanations), обеспечивают именно эту прозрачность. Они позволяют количественно оценить вклад каждой характеристики — будь то сетевой трафик, поведение пользователя или системные журналы — в конечное решение модели. Вместо «черного ящика», специалисты по безопасности получают возможность детально проанализировать, какие факторы привели к классификации события как подозрительного, что значительно повышает доверие к системе и позволяет более эффективно реагировать на возникающие угрозы.

Анализ вклада отдельных признаков в принятие решений моделями обнаружения вторжений предоставляет специалистам по безопасности ценные сведения о скрытых закономерностях атак. Количественная оценка влияния каждого параметра — будь то сетевой трафик, поведение пользователя или системные логи — позволяет выявить наиболее значимые индикаторы компрометации. Вместо простого оповещения о потенциальной угрозе, система предоставляет обоснованное объяснение, раскрывая, какие конкретно характеристики данных привели к данному выводу. Это углубленное понимание не только ускоряет процесс реагирования на инциденты, но и позволяет разрабатывать более эффективные стратегии предотвращения угроз, основанные на детальном анализе тактик злоумышленников и их методов обхода защиты.

Углубленное понимание механизмов атак, обеспечиваемое технологиями объяснимого искусственного интеллекта, позволяет значительно ускорить реагирование на инциденты безопасности. Аналитики, располагая количественной информацией о вкладе каждого признака в принятие решения моделью обнаружения вторжений, могут оперативно выявлять ключевые индикаторы компрометации и назначать приоритеты в обработке предупреждений. Такой подход не только оптимизирует процесс расследования, но и способствует разработке более эффективных стратегий смягчения последствий, а также переходу к проактивной модели защиты, где угрозы предвосхищаются и нейтрализуются до того, как они смогут нанести существенный ущерб инфраструктуре.

Оценка Пользовательского Опыта и Удобства Использования Системы

Эффективная интерпретация и оперативное реагирование на информацию, предоставляемую системой обнаружения вторжений, напрямую зависят от качества её пользовательского интерфейса. Разработанный интерфейс играет ключевую роль в обеспечении быстрого понимания сложных данных о безопасности, позволяя аналитикам своевременно выявлять и нейтрализовать потенциальные угрозы. Интуитивно понятное представление информации, логичная организация элементов управления и визуализация данных способствуют снижению когнитивной нагрузки на аналитика, повышая его эффективность и минимизируя вероятность ошибок. В конечном итоге, хорошо спроектированный интерфейс является неотъемлемой частью надежной системы безопасности, обеспечивая не только обнаружение угроз, но и возможность быстрого и точного реагирования на них.

Для оценки удобства использования разработанной системы обнаружения вторжений применялась стандартизированная шкала оценки удобства использования (System Usability Scale, SUS). Измерение коэффициента Кронбаха, равного 0.60, подтверждает внутреннюю согласованность оценки удобства использования, что указывает на стабильность и надежность получаемых результатов. Данный показатель позволяет объективно судить о том, насколько интуитивно понятен и эффективен интерфейс системы для пользователей, обеспечивая положительный пользовательский опыт и способствуя более эффективному анализу и реагированию на угрозы информационной безопасности. Использование SUS позволяет исследователям и разработчикам выявлять области, требующие улучшения в дизайне интерфейса, для повышения общей эффективности системы.

Проведенные опросы пользователей продемонстрировали высокий уровень доверия к системе и уверенность в её надёжности, подтверждённые значением коэффициента Кронбаха α в 0.90 для обоих параметров. Этот показатель свидетельствует о высокой степени принятия системы специалистами по информационной безопасности и указывает на то, что они считают её полезным и заслуживающим доверия инструментом в своей работе. Высокая внутренняя согласованность, отражённая в коэффициенте Кронбаха, подтверждает, что пользователи единообразно оценивают систему как надёжную и заслуживающую доверия, что является ключевым фактором для эффективного использования в реальных условиях.

Исследование демонстрирует, что создание эффективных систем обнаружения вторжений требует не только высокой точности, но и прозрачности принимаемых решений. Авторы подчеркивают важность понимания того, как именно модель приходит к определенному выводу о наличии угрозы. В этом контексте особенно примечательна мысль Барбары Лисков: «Хорошо спроектированная система прозрачна; ее части работают вместе, чтобы достичь общей цели». Применение методов Explainable AI, таких как SHAP, позволяет не только повысить доверие к системе, но и облегчить ее дальнейшую оптимизацию и адаптацию к новым типам атак. Как и в любой сложной экосистеме, понимание взаимосвязей между компонентами критически важно для обеспечения надежной защиты.

Что дальше?

Предложенная система, несомненно, представляет собой шаг к более прозрачным и надежным решениям в области кибербезопасности. Однако, элегантность архитектуры не должна заслонять фундаментальный вопрос: что именно мы оптимизируем? Высокая точность обнаружения, сама по себе, бессмысленна, если она достигается за счет непонимания принципов, лежащих в основе принимаемых решений. Необходимо помнить, что система — это живой организм, и её поведение определяется структурой, а не просто набором алгоритмов.

Очевидным направлением для дальнейших исследований является расширение набора интерпретируемых признаков, используемых для объяснения решений. SHAP — полезный инструмент, но он не всесилен. Необходимо исследовать альтернативные методы XAI, а также возможности интеграции знаний экспертов в процесс объяснения. Простота — это не минимализм, а четкое различение необходимого и случайного. Следует сосредоточиться на выявлении действительно значимых факторов, влияющих на безопасность сети.

В конечном итоге, успех подобных систем будет зависеть не только от их технической эффективности, но и от способности создавать доверие у конечных пользователей. Необходимо разработать механизмы, позволяющие пользователям понимать, контролировать и верифицировать процесс принятия решений, чтобы избежать ложной уверенности и непредвиденных последствий. Иначе, мы рискуем создать еще более сложную и непрозрачную систему, чем те, которые пытаемся заменить.

Оригинал статьи: https://arxiv.org/pdf/2602.13271.pdf

Связаться с автором: https://www.linkedin.com/in/avetisyan/

Смотрите также:

- БИТКОИН ПРОГНОЗ. BTC криптовалюта

- ПРОГНОЗ ДОЛЛАРА К ШЕКЕЛЮ

- SOL ПРОГНОЗ. SOL криптовалюта

- ЭФИРИУМ ПРОГНОЗ. ETH криптовалюта

- РИППЛ ПРОГНОЗ. XRP криптовалюта

- ДОГЕКОИН ПРОГНОЗ. DOGE криптовалюта

- FARTCOIN ПРОГНОЗ. FARTCOIN криптовалюта

- SAROS ПРОГНОЗ. SAROS криптовалюта

- SUI ПРОГНОЗ. SUI криптовалюта

- HYPE ПРОГНОЗ. HYPE криптовалюта

2026-02-18 06:31